«Інформаційно-комунікаційні системи та системи кіберзахисту: функціонування в умовах воєнного стану» – семінар-тренінг із такою назвою впродовж трьох днів грудня провела кафедра електронних обчислювальних машин Інституту комп’ютерних технологій, автоматики та метрології Львівської політехніки для студентів освітньої програми «Комп’ютерна інженерія».

Під час заходу, який відвідали понад 50 охочих, йшлося про функціонування інформаційно-комунікаційних систем та систем кіберзахисту з урахуванням необхідності зниження ризиків негативного впливу від програмних продуктів, зокрема шкідливого програмного забезпечення, які поширюють представники країни-окупанта – росії. Під час семінару-тренінгу студенти актуалізували свої знання щодо систем кіберзахисту, отримані в межах курсу «Захист інформації в комп’ютерних системах».

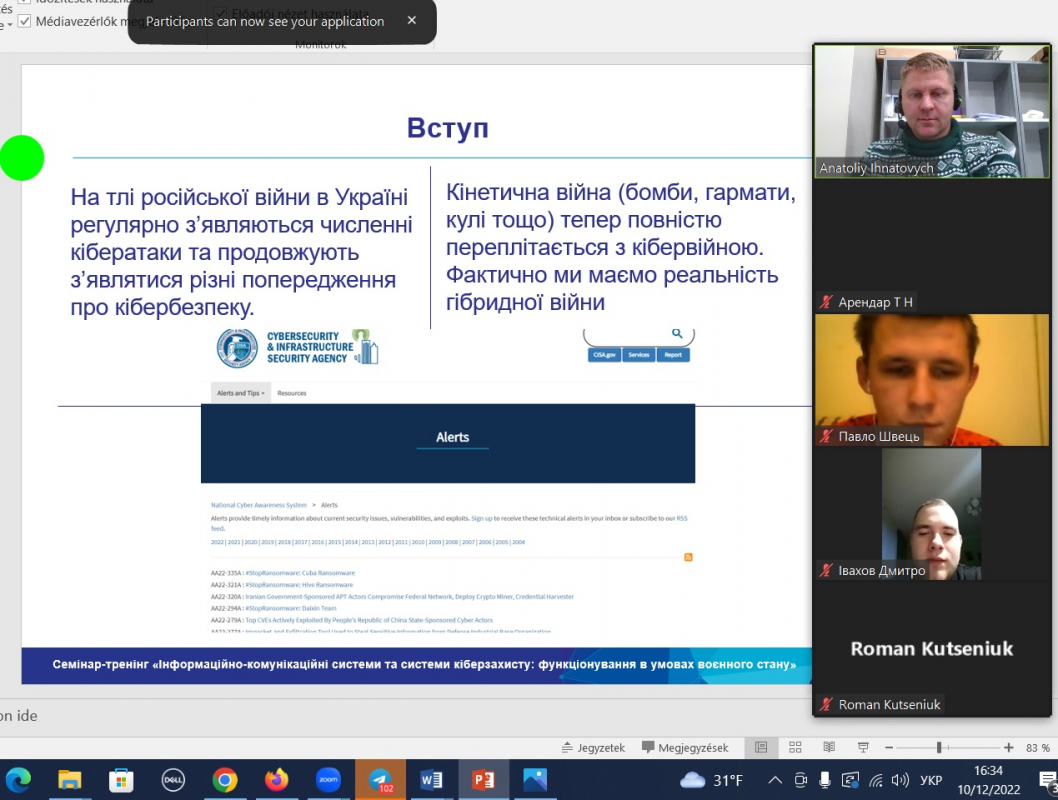

У межах семінару-тренінгу йшлося про те, що, починаючи із 23 лютого 2022 року, росіяни здійснили сотні цільових атак, спрямованих на виведення з ладу українських інформаційно-комунікаційних систем і порушення конфіденційності інформації, яка в них обробляється. У переважній більшості інцидентів початковою точкою компрометації була публічна інформаційна система, в якій не здійснювалось оновленння і/або було налаштоване за замовчанням програмне забезпеченням (VPN-сервер, поштовий сервер, система управління контентом (CMS), версервер, СУБД тощо). Отримавши доступ до такої автоматизованої системи, зловмисники розвивали атаку «вглиб» комп’ютерної мережі, викрадаючи паролі привілейованих користувачів та порушуючи штатний режим функціонування елементів інформаційно-комунікаційної системи.

Майбутнім комп’ютерним інженерам також розповіли про «свіжі» приклади атак на українську IT-інфраструктуру. В грудні було отримано інформацію щодо розсилання електронних листів з темою «Як розпізнати дрон-камікадзе» з адреси ....@dsns.com.ua, начебто від імені Державної служби України з надзвичайних ситуацій. Для цього, серед іншого, було зареєстровано відповідне доменне ім’я. У вкладенні до листа був RAR-архів shahed-136.rar, що містив PPSX-документ shahed.ppsx, який, зі свого боку, містив VBScript-код, призначений для створення запланованого завдання, а також дешифрування, створення на ЕОМ та запуску PowerShell-скрипта. При цьому криптографічне перетворення даних здійснювалося за допомогою алгоритму RC4, а в ролі ключа виступав рядок, що є результатом конкатенації значення властивості Manager та назви документа. Згаданий скрипт за допомогою командлету Background Intelligent Transfer Management здійснював завантаження виконуваного файлу WibuCm32.dll, що було класифіковано як шкідливу програму DolphinCape, з основним функціоналом – збір інформації про ЕОМ (ім’я хоста, ім’я користувача, розрядність, версія ОС, значення змінних середовища), запуск EXE/DLL файлів, відображення списку файлів та їхнє вивантаження, а також створення та ексфільтрація знімків екрану.

Після низки презентацій та дискусій студентам запропонували виконати окремі завдання із методами шифрування, які потенційно можна використати для кіберзахисту інформаційних систем.

Зазначимо, що захід організували доцент кафедри електронних обчислювальних машин Анатолій Ігнатович та асистент кафедри ЕОМ Павло Замроз. Ідея семінару-тренінгу народилась після ознайомлення з листом Міністерства освіти і науки України від 01.12.2022 № 1/11-14699-22 щодо листа Головнокомандувача Збройних Сил України від 10.11.2022 № 300/1/C/4888.